In letzter Zeit verzeichnen wir vermehrt Benutzeranfragen und Vorfälle, bei denen gestohlene Zugangsdaten eine Rolle spielen. Hierbei werden die Benutzernamen und Passworte von FTP und SMTP-Auth in der Regel am Kunden-Endgerät ausgespäht. SMTP-Zugangsdaten werden dann genutzt, um mit Hilfe von Botnetzen eine große Anzahl von Mails über Kundenzugänge an den betroffenen Mail-Servern zu verschicken.

Neben diesem Diebstahl von Mail Zugangsdaten vom Clients des Benutzers ist dies auch sehr problematisch bei FTP-Konten. Das Verfahren wurde auch schon mehrfach beschrieben, allerdings werden mittlerweile Zugangsdaten von Malware aber auch auf dem Kunden-Desktop aus dem Netzwerkverkehr heraus gesnifft. Dies hat den Vorteil, dass die Kommunikation zwischen Server und Client standardisiert ist und die Schadsoftware nicht auf spezielle Software zugeschnitten werden muss.

Ein wirksames Mittel, um ein Abhören der Kommunikation zu verhindern, ist die Übertragung der Daten zum Server zu verschlüsseln. Bei einem infizierten Desktop-Arbeitsplatz, Tablett oder Smartphone hilft dies allerdings nur bedingt, da hier ja auf sehr verschiedene Arten auf die lokal zugänglichen Daten zugegriffen werden kann. Dies sind zum Beispiel auf Festplatten oder im RAM gespeicherten Daten, welche von einer aktiven Schadsoftware ohne Probleme erfasst werden können. Ein Missbrauch des virtuellen Firmenauftritts oder gar Diebstahl der Kundendaten auf dem Webserver, Spamversand im Firmennamen (gegebenfalls mit einer Blockade des Firmen-Mail-Servers anderer Netzteilnehmer) kann schnell zu einer Bedrohung des Geschäftsbetriebs heran wachsen, um nur einige der möglichen Szenarien zu skizzieren.

Somit muss ein Absichern der Arbeitsplätze eine sehr hohe Priorität eingeräumt werden, da bei einem Diebstahl von vertraulichen (Unternehmens-)Daten ein hoher finanzieller Schaden entstehen kann.

Um aus Sicht des Internetdiensteanbieters unter anderem auch die Gefahren der Kunden zu minimieren, welche sich Ressourcen mit anderen Kunden teilen (Stichwort: Shared Hosting), überwachen wir zum Beispiel mit unserer Monitoring–Infrastruktur die wichtigsten Mail-Server, ob diese auf Blocklisten aufzufinden sind und somit unter Umständen Probleme diesbezüglich beim Versand auftreten könnten.

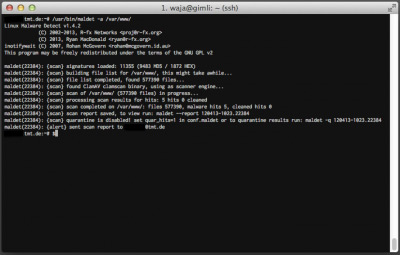

Um das Risko auf den Webservern zu minimieren, haben wir begonnen auf ausgewählten Systemen ‚Linux Malware Detect‚ zu testen. Dabei wird in regelmäßigen Abständen in den Benutzerverzeichnissen nach neulich veränderten Daten geschaut und diese mit Signaturen verglichen. Sollten hierbei auffälligen Kundendaten gefunden werden, wird unser NOC alarmiert, welches weiter führende Recherchen anstellt.

webserver.tmt.de:~# /usr/bin/maldet -a /var/www/

Linux Malware Detect v1.4.2

(C) 2002-2013, R-fx Networks <proj@r-fx.org>

(C) 2013, Ryan MacDonald <ryan@r-fx.org>

inotifywait (C) 2007, Rohan McGovern <rohan@mcgovern.id.au>

This program may be freely redistributed under the terms of the GNU GPL v2

maldet(22384): {scan} signatures loaded: 11355 (9483 MD5 / 1872 HEX)

maldet(22384): {scan} building file list for /var/www/, this might take awhile...

maldet(22384): {scan} file list completed, found 577390 files...

maldet(22384): {scan} found ClamAV clamscan binary, using as scanner engine...

maldet(22384): {scan} scan of /var/www/ (577390 files) in progress...

maldet(22384): {scan} processing scan results for hits: 5 hits 0 cleaned

maldet(22384): {scan} scan completed on /var/www/: files 577390, malware hits 5, cleaned hits 0

maldet(22384): {scan} scan report saved, to view run: maldet --report 120413-1023.22384

maldet(22384): {scan} quarantine is disabled! set quar_hits=1 in conf.maldet or to quarantine results run: maldet -q 120413-1023.22384

maldet(22384): {alert} sent scan report to hierkommenmailsan@tmt.de

webserver.tmt.de:~#

Entgegen dem etwas irre führenden Namen ‚Linux Malware Detect‘ wird hier nicht nach Schadsoftware im Betriebssystem oder der Server-Dienste gesucht, sondern ausschliesslich in den Nutzerverzeichnissen nach (unberechtig) modifiziertem Webseiten-Quellcode. Dies kann, wie schon beschrieben, zum Beispiel über unberechtigt erlangte Zugangsdaten oder aber über sogenannte XSS Angriffe gegen die Webanwendung erfolgen.